|

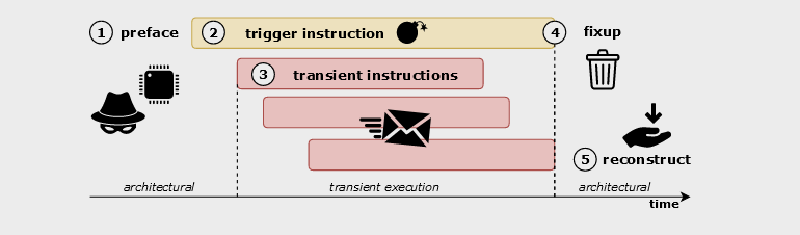

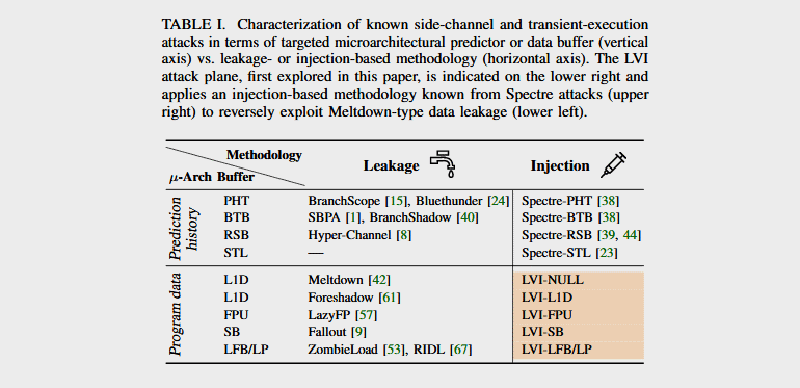

據(jù)了解���,該漏洞名為“加載值注入(LVI)”��,是針對英特爾CPU的一種新的理論漏洞�。雖然該漏洞被認(rèn)為只是理論上的威脅�����,但英特爾仍然發(fā)布了固件補丁���,以減輕漏洞對當(dāng)前CPU的影響,并將在下一代硬件設(shè)計中部署此修復(fù)程序����。 一�、何為LVI理論漏洞����? 要理解什么是LVI攻擊����,首先需要了解兩個概念——幽靈(Spectre)漏洞和熔毀(Meltdown)漏洞,尤其是后者���。 2018年1月公布的Meltdown漏洞,允許攻擊者在CPU上運行“推測執(zhí)行”代碼時,從CPU的閃存中讀取數(shù)據(jù)�����。其中����,“推測執(zhí)行”是CPU設(shè)計中的一項特性功能�����,它能夠讓CPU預(yù)先計算數(shù)據(jù)信息,以幫助提升處理器的速度和性能。 最重要的問題是��,Meltdown和Spectre漏洞能夠在“瞬態(tài)”間攻擊目標(biāo)數(shù)據(jù)�����。

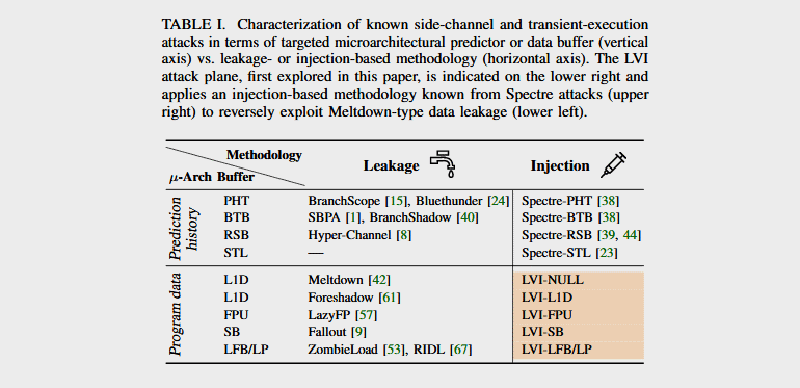

實際上,當(dāng)研究人員在2018年首次發(fā)現(xiàn)Meltdown和Spectre漏洞時�����,引起了行業(yè)的巨大反響�����,這一發(fā)現(xiàn)表明了現(xiàn)代CPU設(shè)計存在著重大缺陷�。 于是����,世界各地的研究人員基于原始漏洞����,進一步擴大研究范圍�,整理出一套所謂的“瞬態(tài)漏洞”����,它們也能從處于“瞬態(tài)”推測執(zhí)行狀態(tài)的CPU中泄漏數(shù)據(jù)�����。 除了Meltdown和Spectre之外��,研究人員在過去兩年中陸續(xù)發(fā)現(xiàn)了其他瞬態(tài)漏洞,包括Foreshadow����、Zombieload、RIDL��、Fallout和LazyFP��。

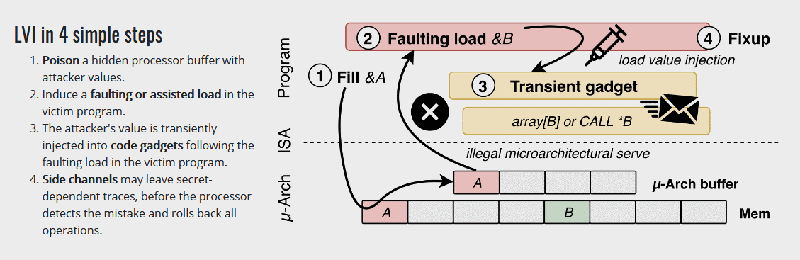

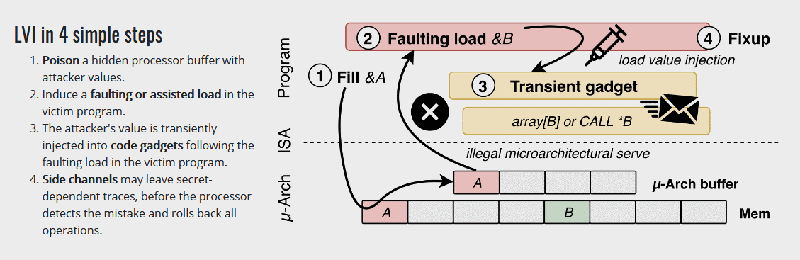

我們說回LVI漏洞�����,從技術(shù)層面看,新曝光的LVI漏洞是一種反向的Meltdown漏洞�����。 如果說原始的Meltdown漏洞允許攻擊者在處于瞬時過渡狀態(tài)時����,從CPU內(nèi)存中讀取應(yīng)用程序的數(shù)據(jù)��,那么LVI則允許攻擊者將代碼注入CPU內(nèi)����,并將這些代碼作為瞬態(tài)的“臨時”操作執(zhí)行��,從而更好地進行控制��。 在發(fā)現(xiàn)LVI漏洞后�,學(xué)術(shù)研究團隊和Bitdefender的研究人員展開了一系列測試����,發(fā)現(xiàn)LVI漏洞是彼此獨立的,證明了該漏洞所具有的廣泛影響����。

例如,學(xué)術(shù)研究團隊專注于從英特爾SGX enclave(英特爾處理器的安全區(qū)域)泄漏數(shù)據(jù)(加密密鑰)�����,而Bitdefender研究人員則專注于證明漏洞對云環(huán)境的影響���。 “這種類型的漏洞在多租戶環(huán)境中十分具有破壞性���,例如數(shù)據(jù)中心中的企業(yè)工作站或服務(wù)器?�!盉itdefender研究人員談到��,在這些環(huán)境中�,一個較低權(quán)限的租戶可能會從更高權(quán)限用戶、或其他虛擬機管理程序中���,泄漏敏感信息�。 二����、如何修復(fù)LVI漏洞����? 當(dāng)Meltdown漏洞在2018年1月被披露時�����,英特爾表示只需要一個固件補丁就可修復(fù)����,而針對Spectre漏洞類別則需要更改CPU的硅片設(shè)計�。 但如今�����,研究人員表示漏洞修復(fù)方案已經(jīng)沒這么簡單了���,Meltdown和LVI漏洞類別都需要進行硬件層面的修復(fù)��。 奧地利格拉茨工業(yè)大學(xué)(Graz University of Technology)的助理教授�、學(xué)術(shù)研究團隊成員Daniel Gruss表示,他們利用了與Meltdown相同的硬件修復(fù)操作���,如果成功�����,那么這一修復(fù)手段對LVI也有效�。 但他也指出����,現(xiàn)有的修復(fù)程序并不能一直成功阻止類似Meltdown的新漏洞。 據(jù)了解�����,目前只有英特爾的CPU被證實會受到LVI漏洞的影響�,同時研究人員并不排除AMD和Arm的CPU能夠完全避免�。 在一個專門針對LVI漏洞的網(wǎng)站上���,有研究人員表明,從原則上看,任何容易受到Meltdown類數(shù)據(jù)泄漏漏洞的處理器���,也容易受到LVI類型數(shù)據(jù)注入漏洞的影響。 “一些非英特爾處理器也被證實受到了Meltdown和Foreshadow漏洞的某些變體的影響。”研究人員補充說到��。 三�����、英特爾通過補丁暫時防御漏洞攻擊 研究人員在研究過程中發(fā)現(xiàn),與過去公開的許多漏洞相比�����,LVI漏洞很難在實踐中實施攻擊,而這也是目前LVI漏洞更多被看成是理論漏洞的原因。 雖然LVI漏洞目前可能不會對用戶構(gòu)成直接威脅�,但隨著研究人員披露更多的漏洞�,以及進一步了解CPU實際的工作方式�,當(dāng)前的CPU設(shè)計的安全性也許將逐漸受到影響。 因此,學(xué)術(shù)研究團隊和Bitdefender研究人員都努力在漏洞對用戶產(chǎn)生實際切身的影響之前�,將CPU設(shè)計推向一個更為安全的模型。 與此同時,在將來CPU為了修復(fù)漏洞必須對芯片設(shè)計作出改變之前��,英特爾已經(jīng)準(zhǔn)備了基于軟件的緩解措施���,以CPU固件(微代碼)的形式來進行更新。 但不足的是��,根據(jù)研究人員初步測試����,英特爾發(fā)布的這些緩解措施會嚴(yán)重影響CPU的性能,這具體取決于系統(tǒng)管理員決定應(yīng)用的補丁數(shù)量,可能會使計算速度降低2-19倍��。因此����,就目前看來仍然有許多管理員跳過漏洞補丁的修復(fù)。 顯然��,英特爾低估了LVI漏洞的嚴(yán)重性��。對此�����,英特爾相關(guān)發(fā)言人表示�����,由于攻擊者成功執(zhí)行LVI漏洞需要滿足許多復(fù)雜的要求�,因此英特爾認(rèn)為在目前的操作系統(tǒng)和VMM(虛擬機監(jiān)視器)的現(xiàn)實環(huán)境中����,LVI并不是一種切實可行的漏洞。 (本文章轉(zhuǎn)載自網(wǎng)絡(luò)�����,該文章版權(quán)歸原作者所有�。如涉及知識產(chǎn)權(quán)問題請盡快聯(lián)系我們,以保障您的合法權(quán)益) |

客服電話

客服電話

官方微信

官方微信

請發(fā)表評論